| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- leetcode 49

- 배열

- leetcode 819

- ctf-d

- 스파크 완벽 가이드

- leetcode 15

- docker로 airflow 설치하기

- leetcode 561

- leetcode 5

- Hadoop

- Hortonworks Sandbox

- leetcode 937

- 데이터레이크와 데이터웨어하우스

- MapReduce 실습

- 문자열 조작

- wargame.kr

- leetcode 344

- leetcode 238

- leetcode 234

- 빅데이터를 지탱하는 기술

- leetcode

- Python

- webcrawler

- leetcode125

- 올바른 변수명 짓기

- leetcode 121

- airflow docker

- 블로그 이전했어요

- 컴퓨터구조

- 머신러닝

Archives

- Today

- Total

HyeM

FTZ level1 풀이 본문

ID : Level1

PW : level1

ㄴ 드래그 ㄱㄱ

1. ls -l

2. hint파일의 내용보기 cat hint

3. find 명령어를 이용하여, 사용자가 level2이고, setuid가 걸린 파일을 찾는다.

|

setuid : 일시적으로 파일 소유자의 권한을 얻어 실행. -4000 |

4. 위의 결과로 나온것을 실행하면, 다음과 같이 나옴

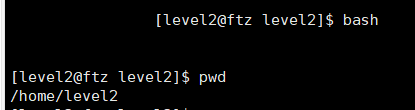

이때, bash를 이용하여 레벨2 권한의 배시쉘 실행시킨다.

이유 : setuid를 통해 일시적으로 권한을 얻은 순간 쉘을 실행시키면, level2 소유의 정상적인 쉘에 머무르게 됨.

-> 완전한 level2의 권한을 얻게됨.

5. pwd로 위치를 확인해보면, level2인것 확인 가능

6. my-pass 명령어를 통해 level2의 pw 획득!

level2 의 password : hacker or cracker

'Wargame > FTZ' 카테고리의 다른 글

| FTZ level3 풀이 (0) | 2020.03.07 |

|---|---|

| FTZ level2 풀이 (0) | 2020.03.07 |

Comments